Non credo ci sia bisogno di introdurre Bluetooth a Bluetooth Low Energy (BLE) in questo campo. Anche persone con scarsa dimestichezza tecnologica sanno che Bluetooth è una delle tecnologie wireless più popolari e ampiamente utilizzate nel mondo di oggi. Vediamo come Hackerare un oggetto BLE.

Bluetooth Low Energy (BLE) fa parte della specifica Bluetooth 4.0; rispetto al classico Bluetooth, BLE è stato studiato per utilizzare meno energia possibile. BLE è una tecnologia “always off” e trasmette solo brevi quantità di dati quando richiesto per ridurre significativamente il consumo energetico. Per fare un esempio, diciamo che BLE è perfetto per un telecomando TV ma non per un dispositivo di streaming multimediale wireless.

In genere, la vulnerabilità di BLE dipende dalla sua implementazione. Possiamo comunque identificare tre vulnerabilità principali:

– Intercettazione (eavesdropping): un dispositivo di terze parti che ascolta i dati scambiati tra due dispositivi associati.

– Man in the Middle Attacks (MITM): Gli attacchi Man in the middle coinvolgono un dispositivo di terze parti che impersona un dispositivo legittimo, ingannando due dispositivi legittimi facendogli credere che sono collegati tra loro.

– Denial of Service: Gli attacchi DoS cercano di far esaurire la batteria a un dispositivo tramite comunicazioni o operazioni inutili.

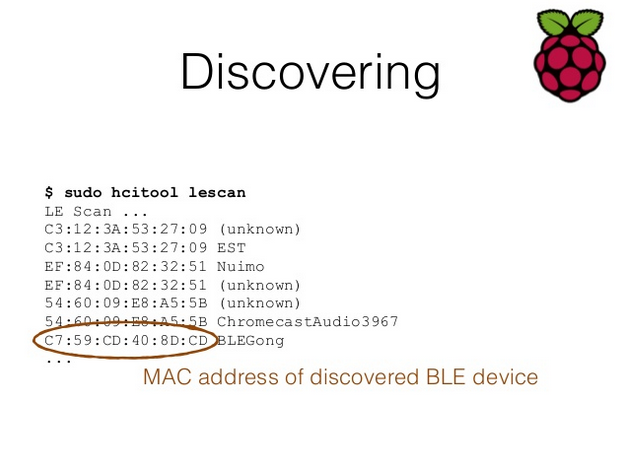

Ma come è possibile “hackerare” un device BLE con poca fatica? Ci sono sul web diversi tutorial che mostrano come fare. In pratica, basta avere un PC da usare come base; e’ possibile vedere quali devices BLE ci sono nelle vicinanze, connettersi ad esse, e vedere i servizi e le caratteristiche dell’oggetto con semplici comandi (in Linux, hcitool egatttool).

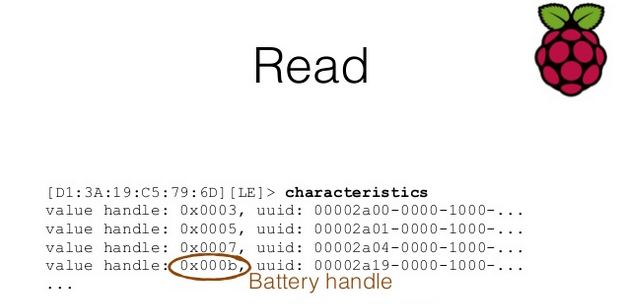

Una volta trovate le caratteristiche, bisogna cercare una “handle“ che possa ricevere dati: basta fare dei test se possono essere “lette”, sapendo che ogni handle può esser eread oppure write ma non entrambe.

Una volta trovata una handle che puo essere scritta, si possono mandare dei dati casuali, anche se l’ideale è capire che protocollo utilizza: si può usare wireshark per questo. Una volta trovato il protocollo, il gioco è fatto …

Un altro metodo consiste nell’usare bettercap (formerly known as bleah). Bettercap e’ un tool automatico, per i più pigri disponibile anche in versione “eseguibile” su qualsiasi sistema (Windows, MacOS, Linux, Android, .. ). In questo video

https://www.youtube.com/watch?time_continue=78&v=kzRCGxDKPFA

si vede come in meno di un minuto sia possibile sbloccare un lucchetto controllato con BLE, senza nessuna fatica …

Quindi, nel caso vogliate sviluppare un progetto usando BLE, cercate di rendere il vostro oggetto connesso più sicuro possibile.

Image credits: https://www.slideshare.net/LarsAlexanderBlumber/ble-with-raspberry-pi